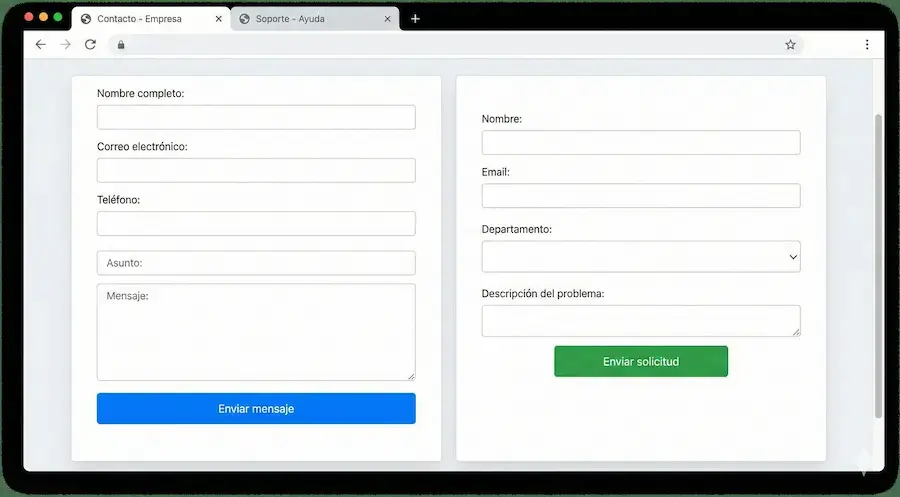

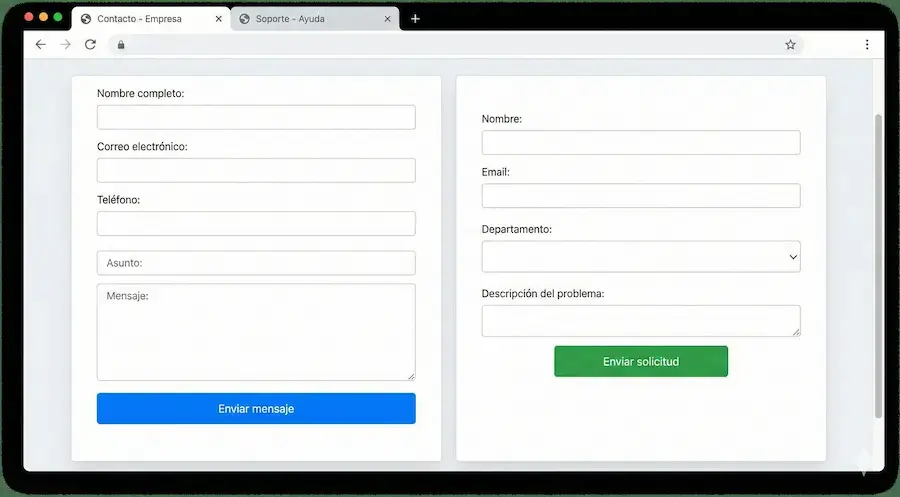

Formularios web

¿Recibes datos por "Contáctanos"? Implementamos check-boxes de consentimiento real y trazabilidad de origen.

LegalTech & Compliance

Implementamos modelos de prevención para la Ley Karin (21.643) y Protección de Datos (21.719) mediante canales de denuncia, gestores documentales y flujos de auditoría automatizados.

No se trata de “tener políticas bonitas”, sino de controlar el flujo real de la información. Estos son los puntos ciegos más comunes que corregimos en PyMEs y equipos públicos:

¿Recibes datos por "Contáctanos"? Implementamos check-boxes de consentimiento real y trazabilidad de origen.

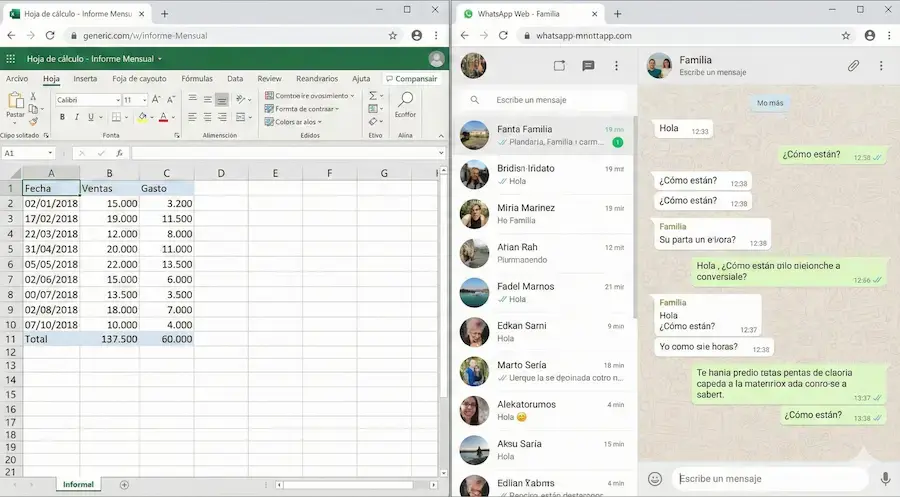

Manejar RUTs o teléfonos en chats es un riesgo crítico. Centralizamos la captura para evitar fugas y copias locales descontroladas.

El delivery implica direcciones y horarios. Definimos quién accede, retención automática y borrado seguro post-entrega.

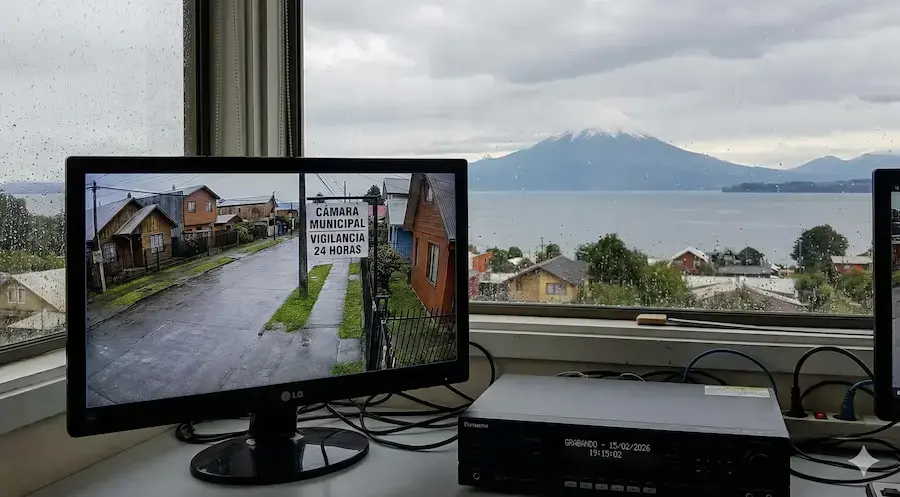

Tu sistema de cámaras captura datos biométricos. Establecemos protocolos de acceso, rotación de grabaciones y señalética legal.

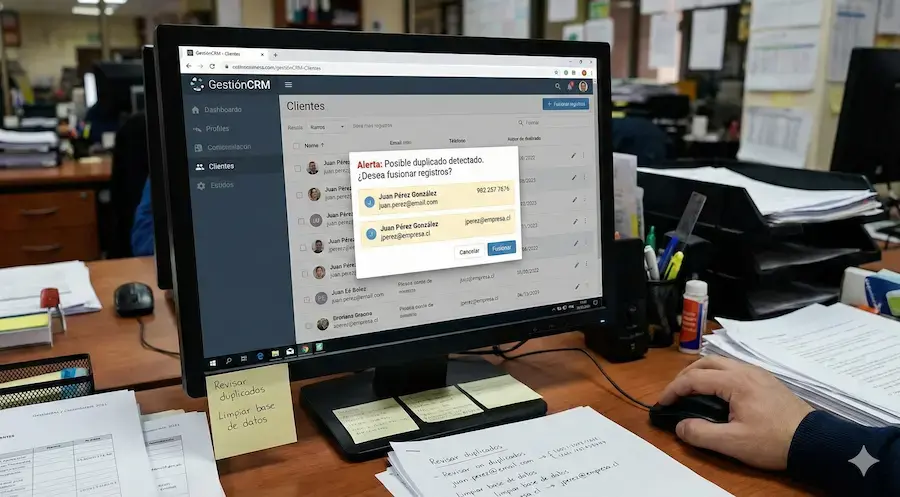

Los datos de clientes se duplican en múltiples sistemas. Unificamos la "fuente de verdad" para asegurar derechos ARCO y calidad de dato.

Si terceros administran tu web o servidores. Auditamos contratos de encargo de tratamiento y accesos remotos.

En Data Prospectiva transformamos estos riesgos en controles documentados y verificables.

Para muchos, la ley es un PDF en un cajón. Si ocurre un incidente, ese papel no detiene el daño. Nosotros traducimos las obligaciones legales en arquitectura técnica y procesos vivos.

Convertimos el cumplimiento en activos operacionales. Entregamos documentación viva, controles técnicos implementados y sistemas de trazabilidad.

Resultado: Reduces la carga manual de tu equipo y obtienes evidencia demostrable ante fiscalizaciones o clientes.

Solicitar DiagnósticoChecklist de activos para pasar del PDF a la operación.

Inventario dinámico: qué datos capturas, dónde viven, quién accede y por cuánto tiempo.

Priorización técnica por impacto/probabilidad, con responsables asignados a cada control.

Documentación de privacidad, retención y roles, traducida a procedimientos que tu equipo sí puede ejecutar.

Sistemas para evidenciar la supresión segura y el cumplimiento de plazos de retención.

Configuración de minimización de datos y control de accesos desde la arquitectura del software.

Checklist de respuesta rápida ante brechas o fallos, para actuar sin improvisación.

Respuestas directas para evaluar si esto aplica a tu organización.

Identificamos las brechas en sus procesos y las traducimos en una hoja de ruta con prioridades claras. Obtenga protección real, desde la arquitectura de sus operaciones hasta la normativa vigente.